| Ozan GÜNDÜZ, Microsoft | |

İnternet üzerinden dolandırıcılıkla mücadele etmek sıklıkla sinir bozucu ve maliyetli olabiliyor ve aynı zamanda bilgisayarınız ciddi riskler oluşturuyor. Bu riski azaltmak için, bu tip dolandırıcılığın nasıl farkedilebileceğini ve bunlardan mümkün olduğunca uzak durabilmenin yollarını öğrenmek gerekiyor. Siber ortamda kimlik hırsızlığı yeni bir tehdit değil, ancak son dönemde İnternet suçlularının sayısının da artmasıyla bereber bu tehditin kullanıcılara olan maliyeti oldukça artmış durumda. Sizin İnternet üzerindeki hesaplarınıza girmeyi hedefleyen suçlular isim, sosyal güvenlik numarası, hesap adları veya şifreler gibi kişisel bilgileri ele geçirebilmek için yaygın olarak oltalama (phishing), hoax veya diğer yanıltma yöntemlerini kullanmaktadırlar. Yaygın Olarak Kullanılan Oltalama Yöntemleri:

Şans oyunları ve diğer para kazanma yolları ile ilgili gelen e-posta iletileri tehdit oluşturabilir. Örneğin, büyük miktarda bir parayı sizin hesabınıza transfer etmek gibi çeşitli parasal işlemler için izninizi talep eden e-posta mesajları risk oluşturabilir. Veya tanımadığınız birisinden size önemli miktarda miras kaldığı veya katılmadığınız bir piyangodan ikramiye kazandığınızı belirten iletiler başlıca tehdit unsurlarıdır. Bir diğer önemli tehdit, sahte güvenlik yazılımlarıdır. İnternette gezinirken, bilgisayarınızın güvende olmadığını belirten web sayfalarıyla, veya pop-up pencereleriyle karşılaşabilirsiniz. Yine benzer ifadeleri içeren e-posta iletileri alabilirsiniz. Size önerilen yazılımı indirdiğiniz takdirde, farkında olmadan sisteminize zarar verebilirsiniz ve ayrıca ihtiyaç duymadığınız bir yazılıma da para vermiş olursunuz. Oltalama Tehditleriyle Karşı Karşıya Kalabileceğiniz Durumlar:

Nasıl Anlarsınız?

|

9 Kasım 2010 Salı

Phishing!

5 Kasım 2010 Cuma

Sizi İletişimin En Yeni Boyutu Microsoft Lync Lansmanına Davet Ediyoruz!

Microsoft ile sahip olduğunuz tüm iletişim olanakları, artık bildiklerinizin de ötesine geçiyor. Yeni Microsoft Lync™, ‘iletişimi’ mekandan, zamandan ve gereksiz masraftan bağımsız bir ‘etkileşime’ dönüştürüyor.

Microsoft Güvenlik Bülteni - Ekim 2010

2 Kasım 2010 Salı

Sir Alex Ferguson: "Ali'ye dikkat etmeliyiz."

Ali Çok Tehlikeli

Ali Çok TehlikeliBursaspor - Manchester United maçı öncesi düzenledği basın toplantısında konuşan Sir Alex Ferguson, Bursaspor'un çok iyi bir takım olduğunu, en çok çekindiği oyuncunun ise Ali Tandoğan olduğunu vurguladı. Sir Alex Ferguson, İtalyan bir basın mensubu tarafından kendisine Ali Tandoğan ile ilgili sorulan soru üzerine, oyuncu hakkında şu ifadeleri kullandı: "Ali çok yetenekli, çok genç bir oyuncu. Her maçta onu yakından takip ediyorum ve Wes (Brown) ile John (O'Shea)'a örnek gösteriyorum. Dani Alves ve Cihan Haspolatlı karışımı bir oyun stili var. Sol beklerin Ali karşısında çaresiz kalmasını anlayabiliyorum." Ve son olarak da Sir Alex Ferguson, Ali için özel önlam almayacağını belirtti ve ekledi: "Kırmızı şeytanlar adam markajı yapmaz, söz konusu Ali olsa bile."

11 Ekim 2010 Pazartesi

TMG Update 1 & UAG Update 2

TMG SP1 ve UAG SP2’de Gelen Yeni Özellikler

Microsoft, Microsoft Forefront Threat Management Gateway Service Pack 1 için ilk güncellemesini 20 Eylül’de, ve hemen ardından, 21 Eylül’de de Microsoft Forefront Unified Access Gateway için ikinci güncellemesini yayınladığını duyurdu. Microsoft, TMG SP1’i 24 Haziran’da piyasaya çıkarmıştı. O günden bugüne yaklaşık üç aylık bir süre geçti ve TMG ürün ekibi bu zaman zarfında ürüne çok ciddi yenilikler eklemeyi başarabildi. Benzer şekilde, UAG için en son güncelleme 12 Nisan’da yayınlandı, geçen 5 aylık bu süreçte UAG için bir çok iyileştirme yapıldı.

Peki, TMG Update 1 ile neler değişti, bu güncelleme ile gelen yeni özellikler neler?

- SafeSearch(Güvenli Arama) Uygulaması

Bu özellik sayaesinde TMG, başlıca arama motorları kullanılarak yapılan aramalardaki sonuçları filtreleyebilir. Görüntülenen sonuçlardaki uygunsuz içerikli metin, resim ve video sonuçlarının görüntülenmesi TMG tarafından engellenebilir. Bununla birlikte, kullanıcıların daha önce tarayıcıdan aktive edebildikleri bu uygulama, artık TMG üzerinden belirli bir gruba veya kurum bünyesindeki tüm kullanıcılara uygulanabilir. Safe Search uygulaması, “Tasks” sekmesi altındaki “Web Acces Policy” bölümünden aktif hale getirilebilir.

Forefront TMG’de, SafeSearch aktive edildiği takdirde:

- Kullanıcı, popüler bir arama motoruna herhangi bir sorgu girdiğinde, TMG kendiliğinden sorgu ifadesini uygun biçimde düzeltir. Bu düzeltme sayesinde, arama motoru bu sorguyu bir “güvenli sorgulama” isteği olarak algılar ve yalnızca filtrelenmiş sonuçları görüntüler.

- Son kullanıcılar, güvenli arama ile ilgili tarayıcı ayarlarını değiştirmeye çalışsalar dahi, filtrelenmemiş sonuçlara erişemezler, zira TMG güvenli aramayı son kullanıcılara dikte ettirebilir.

- Forefront TMG üzerinde HTTPS denetimi aktif hale getirildiğinde, güvenli bağlantılar üzerinde de SafeSearch uygulaması çalışır. Bir kullanıcı, herhangi bir arama motoruyla HTTPS kullanarak güvenli bağlantı kurarsa; Forefront TMG, SafeSearch uygulanmasını mecbur tutar.

SafeSearch -güvenli arama- fonksiyonu, özellikle uygunsuz web içeriğini engellemek isteyen okullar ve diğer kuruluşlar için kullanışlıdır.

- Birincil Olmayan URL Filtreleme Kategorizasyonu

Forefront TMG, Micrososft Reputation Services (MRS) tarafından sağlanan kategorizyonlardan, en fazla dört kategorizasyon arasından birincil (primary) URL kategorisi seçmek için bir algoritma kullanır. Bu güncelleme yardımıyla artık, MRS tarafından sağlanan birincil olmayan kategorilerin herhangi birine giren sitelere olan erişim de kontrol edilebiliyor. Örneğin, birincil kategorizasyonu “Haber” olan bir URL, bundan böyle, kendisinin birincil sınıflandırması olmayan herhangi bir kuralla eşleşebilir.

Forefront TMG, URL sınıflandırması için MRS’i sorguladığında, sonuç birden fazla kategoriyi içerebilir (Örneğin, bir site hem Portal olarak, hem de Web Mail olarak sınıflandırılmış olablir). Varsayılan olarak TMG, kategori öncelik listesine göre en belirgin olan, yani birincil olan, kategoriyi kullanır. Bu güncelleme ile birlikte, Forefront TMG artık birincil olmayan kategorilerin de kullanılabilmesi için ayarlanabiliyor. Bu özellik, URL kategorileri kullanan aşağıdaki uygulamalar için kullanılabilyor:

- Erişim kurallarındaki (her kural için) hedef listesi

- Kötü amaçlı yazılım denetimindeki hedef istisnaları (her dizi için)

- HTTPS dişarı yöne olan denetimdeki hedef istisnaları (her dizi için)

Belirtilen özellikler sayfasında, “For URL filtering, apply to non-primary categorizations (URL Filtreleme için, birincil olmayan sınıflandırma uygula)” isminde bir işaret kutusu bulunmaktadır. Bu kutu işaretlendiğinde, sorgulanan URL için dönülen tüm kategoriler, politika değerlendirmesi sırasında uygun bir politika elemanı olarak değerlendirilecektir. Not olarak eklemek gerekirse eğer, bu elemanlar için varsayılan ayar , yalnızca birincil kategori uygulamaktır.

Birincil olmayan kategorizasyonu aktif ettiğinizde, bunun raporlamaya ve günlük oluşturulmasına (logging) bir etkisi olacaktır. Birincil kategoriyi tutmak yerine Forefront TMG, hem eşlenen kuralı, hem de öncelik listesinde en üst sırada yer alan MRS sonucunu tutar. Örneğin, eşlenen kural Haber, Spor ve Seyahat gibi birden fazla sınıflandırmayı içeriyorsa ve sorgulanan URL Haber, Seyahat ve Chat olarak sınıflandırılmışsa; tutulan kategori Haber ve Seyahat’ten (MRS’in öncelik listesine göre) en öncelikli olanıdır (Seyahat). Raporlama ise tutulan günlükten yararlanır; böylece çoklu kategori ayarları durumuna bağlı olarak, rapor edilen kategoriler, aynı web trafiği için, birincil omayan kategori kullanılıp kullnaılmamsına göre farklılık gösterir. Kötü amaçlı yazılım ve HTTPS dışarı yönlü denetleme için kullanılan URL kategorileri tutulmaz (“log” edilmezler).

- Microsoft Exchange 2010 Service Pack 1 İçin Destek

Microsoft Forefront TMG Updete 1, Microsoft Exchange 2010 SP1 desteği sağlar. TMG, aynı zamanda Posta koruması için de ayarlanabilir. Bazı konfigürasyonlarda, Forefront Protection for Exchange ve Exchange Server, TMG gibi aynı makine üzerine kurulabilir. Daha önceki denemelerde, Microsoft Exchange Server 2010 Service Pack 1 kurulumunda bazı sorunlar tespit edilmişti. İşte tüm bu sorunların çözümü, Microsoft Forefront Threat Management Gateway 2010 Service Pack 1 için yayınlanan Güncelleme 1’de mevcut.

Peki karşılaşılan bu sorun neydi? TMG SP1, SDK (Software Development Kit) üzerinde bazı değişiklikler yapmıştı. Bunlardan bir tanesi de varolan “cmdlets”leri kaldırmaktı. TMG üzerinde e-posta koruması ayarları yapıldığında ve Spam Filtrelemesi etkin hale getirildiğinde; TMG, SP1 tarafından kaldırılan cmdlets’lerinden birini kullanıyordu. Bunun sonucunda, Microsoft Forefront TMG Managed Control hizmeti başlatılamıyor ve olay görüntüleyicisi de “ilgili servis belirtilen hata sebebeyle sonlandırıldı: %%-2146233088” şeklinde bir mesaj içeriyordu. İşte bahsettiğimiz bu hata, Güncelleme 1 ile giderilmiş oluyor.

- Başlıca yenilikler olarak SafeSearch uygulaması, birincil olmayan URL filtreleme sınıflandırması ve Exchange 2010 SP1 desteğini sayabiliriz. Bunlara ek olarak, bu güncelleme bazı hata düzeltmelerini ve çeşitli iyileştirmeleri de içermektedir. İlerleyen günlerde, bahsedilen düzeltme ve iyileştirmelerin detayları ortaya çıkacaktır.

TMG SP1 için Güncelleme 1’in yeni neler getirdiğinden bahsettikten sonra, UAG için yayınlanan Güncelleme 2’deki yeniliklerden bahsetmenin zamanı geldi. UAG Update 2’de:

- Citrix yayın desteği: Forefront UAG, Citrix Presentation Server 4.5 ve Citrix XenApp 5.0 ürünlerini destekler.

- Citrix istemci bilgisayar desteği: Forefront UAG, Citrix XenApp uygulamalarına erişebilen 64-bit işletim sistemli istemci bilgisayarlarını destekler.

- İstemci bileşenleri: Forefront UAG Application Tunneling bileşeni artık 64-bit Windoes 7 işletim sisteminde desteklenmektedir.

- Virtual Desktop Infrastructure(VDI – Sanal Masaüstü Altyapısı): Forefront UAG, VDI kullanark uzaktan masaüstü yayınlamayı destekler.

- SSTP kullanıcı ve grup erişim kontrolü: Forefront UAG, yöneticilere, SSTP erişimi için bireysel kullanıcılara veya gruplara yetki verebilmeye izin veren daha derin bir yetkilendirme mekanizması sağlar.

- SSL Handshake (Tokalaşma): Forefront UAG, doğrulama için uygulama sunucusunun istemci sertifikası bilgilerini gerektirdiği durumları da kapsayan daha iyi bir SSL handshake denetimi sağlar.

- MAC adresi desteği: Forefront UAG Network Connector, daha uzun ve geçerli bir MAC adresi aralığına sahip daha geniş bir ağ adaptörü desteği içerir.

İki güncelleştirme de, “Update 1 for Microsoft Forefront Threat Management Gateway (TMG) Service Pack 1” ve “Update 2 for Microsoft Forefront Unified Access Gateway (UAG)” Microsoft Yükleme Merkezi’nde bulunmaktadır. TMG SP1 Güncelleme 1’i kuarabilmek için öncelikle TMG SP1 kurmanız gerekmektedir.

TMG SP1 Update 1’i, buraya tıklayarak ;

UAG Update 2’yi ise, buraya tıklayarak indirebilirsiniz.

Güncelleştirmeler, şu an için yalnızca İngilizce olarak mevcut; diğer diller için olan güncellemeler ise çok yakında yükleme merkezinde yerini alacak.

http://www.mshowto.org/tmg-sp1-ve-uag-sp2-de-gelen-yeni-ozellikler.html

6 Ekim 2010 Çarşamba

Windows Live Messenger 2011 Lansmanı Yapıldı

Bunun yanında Live Messneger 2011'in en can alıcı özelliklerinden birisi, HD kalitesinde görüntülü kouşma destekliyor oluşu. Her ne kadar ülkemizdeki mevcut altyapıyla bu özelliği kullanamayacakmışız gibi gözükse de; daha hızlı, ucuz ve kotasız bağlantılara sahip oldukça bu özellik Live Messenger 2011'in hanesine artı olarak yazılacaktır.

Görüntülü konuşma alanında Microsoft'un rakipleri oldukça dişli. Skype bunlardan bir tanesi ve yakın zamanda Sype ile Facebook'un birleşmesi gündemdeydi. Bu birleşme gerçekleştiği taktirde; Skype, Facebook'taki kullanıcı potansiyelinden faydalanacak; Facebook ise görüntülü konuşma servisine kavuşmuş olacak, orta-aya gerçekten güçlü bir ürün çıkacak.

Google ise her zaman Microsoft'un ciddiye alması gereken rakiplerden biri konumunda. Onlar da, Gtalk üzerinden verdikleri hizmetleri Gmail ile entegre etme yolundalar, ve bir çoğunu da başardılar. Yakın zamanda telefon hizmetini başlattılar ve bir anlamda kullanıcıların kendilerine olan bağımlılıklarını artırma yolunda önemli bir adım atmış oldular.

Kısacası, Microsoft için şunu söyleyebiliriz: Web tarayıcısı IE'den sonra, sosyal paylaşım aracı Messenger da artık rakipsiz değil. Zaten bu ürünlerin yeni versiyonlarında gördüğümüz tüm bu yenilikler, Microsoft'un bu iki ürün bazında hantallıktan kurtulduğunu açıkça ortaya koyuyor.

Lansman ve ürün ile ilgili detaylara buradan erişebilirisiniz.

3 Ekim 2010 Pazar

FPE ve FPSP

Microsoft Forefront Protection 2010 for Exchange Server FPE ve Forefront Protection 2010 for SharePoint (FPSP) ile Güvenli Mesajlaşma Güvenli İş Birliğinde En İyi Çözüm

Şirketlerin büyümesi, bilgiye olan ihtiyacı da beraberinde getirmektedir. Bilgiye olan ihtiyacın artması demek; işbirliğinin, bilgi paylaşımının ve bilgiye erişimin artması demektir. Paylaşım ve erişim arttıkça da, bilgi güvenliğinin sağlanması, altyapının ve değerli verinin korunması önem kazanmaktadır. Bilgi paylaşımının kolaylaşması şirketlere daha az maliyet getirirken, öte yandan şirketler artan hukuksal yükümlülüklerle karşı karşıya kalmaktadır. İşte bu fırsatlara ve aynı zamanda sorunlara cevap olarak Microsoft, güvenliğe farklı bir bakış açısı getiriyor.

Forefront Sunucu Güvenliği Çözümleri, şirketlerin mesajlaşma ve işbirliği (portal) sunucularını virüslere, solucanlara, spamlara ve diğer uygunsuz içeriklere karşı korumada yardımcı olur.

E-posta, iş yaşamının en yaygın iletişim aracıdır. Spam, kötü amaçlı yazılım ve hukuksal yükümlülüklerin artması ile beraber, etkin bir e-posta yönetimi ve güvenliği sağlamak gitttikçe zorlaşmaktadır. Her büyüklükteki şirket için, spam ve kötü amaçlı yazılımlara ve hukuksal yükümlülüklere karşı sürdürülebilir bir koruma oluşturmak zorlu ve zaman alıcı bir süreç olabilir. Microsoft Forefront Protection 2010 for Exchange Server (FPE), güvenlik sektöründe lider konumda olan iş ortaklarının çözümlerini içeren çoklu tarama motoru sayesinde spam ve kötü amaçlı yazılımlara karşı etkili ve hızlı bir koruma sağlar.

Güvenli mesajlaşma için Microsoft teknolojilerini kullanmanın faydalarını üç ana başlık altında sıralayabiliriz:

Kapsamlı Koruma: Her yerde koruma, her yerden güvenli erişim.

· Kapsamlı koruma teknolojileri ve kimlik tabanlı erişim poliitikaları ile mesajların, içeriğn ve altyapının kötü amaçlı yazılımlardan, spamlardan ve web tabanlı tehditlerden korunmasına yardımcı olur.

· Politika tabanlı uygulama yayınlama özelliği sayesinde mesajlaşma altyapısına güvenli uzaktan erişim sağlar.

· Çoklu tarama motoru sayesinde kötü amaçlı yazılımlara karşı daha çabuk koruma sağlar. Edge, Hub ve Mailbox sunucuları için, farklı kombinasyonlarda Microsoft’un ve sektör lideri iş ortaklarının tarama motorlarını kullanır.

· Bulutta veya kurum içinde (on premise), spam ve kötü amaçlı yazılımlara karşı çok katmanlı koruma sağlar. Kurum içinde, içerik filtreleri sayesinde harici taramada farkedilmeyen tehditleri algılar.

· Spam algılamada yüzde 99 başarı, yalnızca 250000’de 1 hata payı. Bunun yanında çok sayıda sağlayıcıyla oluşturulan Forefront DNS blocklistle DNS kontrolü yapılır.

· Politikaya uymayan içeriği ve riskli ek dosyalarını engeller. Uzantı değiştirilmiş olsa dahi riskli dosyaları algılar, hassas bilgi içeren e-postaların yayılmasını engellemek için anahtar kelime filtreleri kullanır; böylece şirketin yükümlülüklerini azaltır.

· Tarama motorlarından bir tanesi devre dışı kalsa dahi, sürekli koruma sağlanır ve e-posta iletişimi yavaşlamadan sürdürülür.

· Performansı düşürmeden maksimum algılama sağlar. Önceden ayarlanmış ayarlar sayesinde, her taramada en güncel ve etkili olan tarama motorunu seçer ve performans-güvenlik etkileşimini dengeler.

· Uyumluluğu, istikrarı ve optimum tarama performansını sağlamak için Exchange Server 2010’un en son API teknolojilerini kullanır.

Entegre koruma: Kurum çapında güvenliğinizi genişletin.

· Exchange Server ve çekirdek Microsoft teknolojileriyle uyumu sayesinde Integrated Protection Using Microsoft Forefront Protection for Microsoft Exchange Server, sizin Exchange ayarlarınıza uygun olarak yüksek performanslı ve kolayca

· kişiselleştirilebilen antivirüs ve antispam fonksiyonları sağlar.

· Forefront Protection for Exchange gerçek zamanlı virüs, spyware, spam ve içerik filtrelerini tek bir çözümde birleştirir ve böylece Exchange Server 2007 ve Exchange Server 2010 mesajlaşma ortamları korum altına alınmış olur.

· Forefront for Online protection for Exchange ile uyumlu olması sayesinde FPE, hem bulutta hem de kurum içinde(on premise) derinlemesine koruma sağlar.

· Exchange Server 2010’da bulunan bilgi hakları yönetimi ile uyumlu olmasının bir faydası olarak FPE; kapsamlı politika yönetimi ve şifreleme özellikleriyle de e-posta trafiğini control eder.

Kolay yönetim: Güvenlik deneyimini basitleştirin, uyumluluğu koruyun.

· FPE, basit bir kontrol paneliyle mesajlaşma güvenliğini takip edebilmeyi sağlar ve mesajlaşma durumuna ve tüm tarama istatistiklerine tek bir konsoldan erişim imkânı sunar.

· FPE, imza güncellemelerinin otomatik olarak indirilmesini ve dağıtılmasını olanak tanır. Rapid Update Process (Çabuk Güncelleme İşlemi) kullanarak Microsoft, tüm arama motorlarının web sayfalarını güncellemeler için kontrol eder.

· Ardından, yeni tarama motoru versiyonarını ve imzalarını indirir, doğrular ve FPE’ye gönderir.

· Yönetilebilirliği kolaylaştırır, yeni yönetim ve ayar scriptleri oluşturmak için Windows PowerShell kullanır.

· Mesajlaşma korumasının sağlıklı bir şekilde çalışır durumda olduğunu doğrulamak için System Center Operations Management Pack kullanır.

Forefront Protection 2010 for Exchange, çoklu tarama motoru hizmetini tek bir çözümde sunan kullanımdaki tek lider e-posta güvenliği çözümüdür. Yeni tehditler ortaya çıktığı zaman, anti-malware sağlayacılırının ilgili güncellemeleri hazırlayıp yayınlamaları günler, bazen de haftalar alabilmektedir. FEP’deki tarama motoru seti Microsoft’a ve sektör lideri iş ortaklarına ait olan benzersiz tanımlamalardan ve keşifsel teknolojilerden yararlanır ve bu sistemin diğer tek tarama motoru içeren sistemlerden daha hızlı tehditler için koruma sağlayabildiği kanıtlanmıştır (AVTest.org).

E-posta iletişiminin yanında, şirket içinde veya iş ortakları ve müşterilerle doküman paylaşımını sağlayabilmek ve sürdürebilmek iş hayatının vazgeçilmez araçlarından birisi konumuna gelmiş bulunmaktadır. Bilgi ve doküman akışını sağlamanın, uygulama paylaşmanın en kolay yollarından bir tanesi de şirket bünyesinde oluşturulabilecek portallardır. Forefront Protection 2010 for SharePoint (FPSP), SharePoint Server’i güvence altına alarak, şirket bünyesinde oluşturulan portalların korunmasına yardımcı olur. FPSP, kullanıcıların, SharePoint kütüphanelerine kötü amaçlı yazılım içeren, güvenlik politikalarına uymayan veya hassas bilgi içeren dokümanları upload veya download etmelerini engeller. FPE’ye benzer şekilde FPSP, sektör lideri iş ortaklarının güvenlik çözümlerini dosya ve anahtar kelime filtreleriyle birleştirerek en son tehditlere karşı hızlı ve kapsamlı bir koruma sağlar.

Güvenli iş birliği için Microsoft teknolojilerini kullanmanın faydalarını üç ana başlık altında sıralayabiliriz:

Kapsamlı Koruma: Her yerde koruma, her yerden güvenli erişim.

· FPSP, sınıflarında en iyi anti malware, spam ve phishing tarama motorlarıyla maksimum doküman koruması sağlar.

· FPSP, her türlü cihazdan veya her yerden içeriklere güvenli erişimi mümkün kılar.

· FPSP, yerleşik bilgi koruma politikalarıyla güvenliğe daha duyarlı dosyalar oluşturur.

· İş birliği için her zaman online ve güvenli uzaktan erişim sağlar.

Kurum çapında entegre ve gelişmiş koruma.

· FPSP, yüksek performanslı koruma sağlayabilmek için SharePoint iş birliği çözümleriyle entegre bir şekilde çalışmaktadır. Sharepoint, SharePoint Online ve Ofiice entegrasyonu sayesinde FPSP, bilgi sızıntılarını engeller.

· FPSP, standart-tabanlı karşılıklı çalışma politikaları yoluyla kimlik paylaşımı sayesinde iş ortaklarıyla daha güvenli iş birliği ortamı sağlar ve iş ortağı kullanıcı hesaplarının yönetilmesi ihtiyacını ortadan kaldırır.

· SharePoint Server ve çekirdek Microsoft teknolojileriyle uyumu sayesinde Integrated Protection Using Microsoft Forefront Protection 2010, sizin SharePoint ayarlarınıza uygun olarak yüksek performanslı ve kolayca kişiselleştirilebilen antimalware fonksiyonları sağlar.

Basitleştirilmiş yönetim: Tek bir konsoldan idare.

· FPSP yerleşik bir yönetim konsoluna sahiptir, durum kontrolü ve gerçek zamanlı tarama için kontrol paneli görünümü kullanır.

· Tüm tarama motorlarını ve imzaları güncel tutabilmek için FPSP, imza güncellemelerinin indirilmesini ve dağıtılmasını otomatik olarak tek bir konsoldan yapar.

· FPSP’nin yönetilebilirlik ve izlenebilirlik özellikleri, yöneticilere kurum çapında operasyonel yönetim uygulamalarının bir parçası olarak güvenlik durumunu takip edebilmeye olanak tanır.

Bilginin değerinin artması, bilgi kullanımının yaygınlaşması ve bilgi paylaşımının artması ile beraber şirketler; bilgiyi koruma, bilgi güvenliğini sağlama sorunuyla karşı karşıya kalmışlardır. Forefront Protection 2010 for Exchange Server ve Forefront Protection 2010 for SharePoint Server sırasıyla güvenli mesajlaşma ve güvenli iş birliği için, gerek kullandığı sektör lideri iş ortaklarına ait çoklu tarama motoru özelliğini tek bir çözümde sunma; gerekse çekirdek Microsoft teknolojileriyle, Exchange Server ve SharePoint Server ile olan derin uyumuyla şirketler için hali hazırda var olan en uygun çözümler olarak karşımızda duruyor.

29 Eylül 2010 Çarşamba

Microsoft Türkiye'nin İş Ortakları Ödüllerini Aldı

27 Eylül 2010 Pazartesi

Office 2010'u denemek için başlıca 10 neden

Fikirlerinizi görsel olarak daha güçlü şekilde ifade edin.

Birlikte çalışırken daha fazlasını başarın.

Daha fazla konumdan ve aygıttan aşina olduğunuz Office deneyiminin keyfini çıkarın.

İş ve sosyal ağlarınızla bağlantınızı koruyun.

İletinizi anında alın.Güçlü veri bilgileri oluşturun.

Büyük hacimlerde e-postayı kolaylıkla yönetin.

Etkileyici sunular sunun.

Tüm fikirlerinizi tek bir yerde depolayın ve izleyin.

Kendi tarzınızla, daha hızlı ve daha kolayca çalışın.

24 Eylül 2010 Cuma

Çetin Altan'dan Cumhuriyet(!) Savcısı

20 Eylül 2010 Pazartesi

Microsoft Forefront Security 2 - TMG & UAG

VPN Erişiminde Forefront TMG ile UAG Arasındaki Farklar

Microsoft Forefront, entegre bir koruma, erişim ve kimlik yönetimi ürün hattıyla uçtan uca güvenlik ve bilgi erişimi sağlar.

Güvenlik, iş hedefine ulaşmanın bir aracı olmalıdır. Microsoft, şirketlerin iş amaçlarına ulaşmasına ve aynı zamanda riski yönetmesine ve doğru kişilerin işlerini yapmak için bilgilere her zaman erişmesine yardımcı olmak için kurum çapında güvenlik sağlamaya çalışmaktadır.

Forefront Security ürünleri kullanıcı kimliği çevresinde oluşturulan ve yüksek düzeyde güvenli ve birlikte çalışabilir platformla entegre olan koruma, erişim ve yönetim çözümleri sağlamaktadır. Microsoft çözümleri, kurumların gereksinimlerine uygun daha bağlamsal ve kullanıcı merkezli bir güvenlik çözümü sunmaya yardımcı olur.

Forefront Threat Management Gateway (TMG) ve Forefront Unified Access Gateway (UAG), Forefront ailesinin iki önemli ürünüdür. TMG, çalışanları web tabanlı tehditlere karşı koruyan kapsamlı ve güvenli bir ağ geçididir. TMG; URL filtreleme, kötü amaçlı yazılımlara karşı koruma ve saldırı önleme dahil olmak üzere çok katmanlı ve sürekli güncel bir koruma sağlar. Kurum ağına birleşik bir ağ geçidi olarak yerleştirilmesi sayesinde TMG; tek ve tutarlı bir web politikası sağlamak için ağ, uygulama ve içerik katmanlarında web trafiğini denetler. Tüm bu teknolojiler, web güvenliği maliyetini ve karışıklığını azaltmaya yönelik birleşik ve yönetimi kolay bir ağ geçidi oluşturabilmek için çekirdek ağ koruma özellikleri ile entegre hale getirilmiştir.

UAG ise, bir yandan var olan politikalarla uyumluluğu devam ettiriken, diğer yandan güvenli ve her yerden erişilebilen mesajlaşma, işbirliği ve diğer kaynaklara erişim altyapısı sunarak üretkenliğin artmasına yardımcı olur. UAG; kurum çalışanlarına, iş ortaklarına ve sağlayıcılara, yönetilen veya yönetilmeyen tüm bilgisayarlardan ve mobil cihazlardan, kurum kaynaklarına kapsamlı ve güvenli uzaktan erişim imkanı sağlar. SSL VPN’den Direct Access (DA)’e kadar çeşitlilik gösteren bağlantı seçenekleriyle UAG, her yerden erişim imkanına merkezi ve kolay yönetim olanağı sağlar. UAG, kapsamlı bir uzaktan erişim sağlayabilmek için granüler erişim kontrollerini ve politikalarını uygulamayı zorunlu kılar; böylece kusursuz güvenlik sağlamanın yanında karışıklık ve yönetim maliyetlerini de en aza indirir.

Resim-1

Forefront TMG ve UAG’yi genel bir çerçevede tanıdıktan sonra; asıl konumuz olan, TMG ile UAG’nin uzaktan erişimde gösterdiği farklılıklardan birisi – VPN erişimini – incelemeye başlayabiliriz. Virtual Private Network (Sanal Özel Ağ), yani VPN, özel ağlara güvenli bir biçimde uzaktan erişebilmek için kullanılan bir teknolojidir. VPN bağlantısı ile ağa bağlanan bir bilgisayar, ağ sunucuları tarafından konuk gibi değil, fiziksel olarak ağa bağlıymış gibi görünür. Özellikle kurumlar tarafından yaygın bir biçimde kullanılan VPN, kurum çalışanlarının, iş ortaklarının, bayilerin veya sağlayıcıların – kısacası yetki verilen her kullanıcının – güvenli bir şekide ağa bağlanabilmesine imkan sağlar.

Resim-2

Resim-3

VPN esasında, internet üzerinden sağlanan veri akışını şifreleyip daha güvenli hale getirmek için düşünülmüş bir teknolojidir. Kiralık hatlar (leased line) gibi VPN’den daha sağlam ve güvenli çözümlerin yerine VPN’in tercih edilmesindeki en önemli nedenler, kolay yapılandırma ve maliyettir. Ya da başka bir ifadeyle, uzaktan erişim gereksinimlerinin giderilmesinde birçok firma için en etkili ve düşük maliyetli yöntemlerden bir tanesi, internet gibi herkese açık ağlar üzerinden sağlanan veri iletimini güvenli ve şifreli bir şekilde sağlayan VPN’lerdir. Yaygın olarak kullanılan iki tip VPN teknolojisi bulunmaktadır: IPsec VPN, SSL VPN.

IPsec VPN

Internet Protocol Security (IPsec), transport ve tünel modlarında çalışabilir; ancak bu iki mod, güvenlik ile ilgili olan belirgin şekilde farklı etkilere sahiptir. Daha net bir deyişle, tünel modu hem başlığı (header) hem de iletilen veriyi şifreler, transport modu ise yalnızca veriyi şifreler. İletimi doğru bir biçimde gerçekleştirebilmek için, anahtarlar hem alıcı hem de gönderici tarafında paylaşılmalıdır. IPsec, OSI Modelinin üçüncü katmanında, yani ağ (network) katmanında çalışır; böylelikle IPsec, uygulamalardan bağımsız olarak çalışabilir. IPsec iki uç nokta arasında, sınırsız sayıda bağlantının veya protokolün (web, e-posta, dosya transferi, VoIP) çalışabileceği bir tünel oluşturur. Veri transferi esnasında tüm uygulama protokolü bilgisinin gizlenmesi amacıyla orijinal IP paketleri yeniden enkapsüle edilir. Tipik bir VPN uygulaması, güvenli ağda bir veya daha fazla VPN ağ geçidi içerir. Uzaktan erişimde kullanılacak her bilgisayara özel bir VPN istemci yazılımı yüklenmelidir; ayrıca hangi paketlerin şifrelenip şifrelenmeyeceği ve VPN tüneli için hangi ağ geçidinin kullanılacağı istemci tarafında tanımlanmış olmalıdır. VPN bağlantısı sağlandığı anda, istemci fiziksel olarak güvenli ağa bağlıymış gibi davranır ve sanki kurum içerisindeymiş gibi her türli bilgiye erişebilir.

SSL VPN

SSL (Secure Socket Layer) VPN’ler genellikle görünmez veya istemcisiz şeklinde isimlendirilir zira SSL VPN istemci tarafında özel herhangi bir VPN yazılımına ihtiyaç duymaz. Uzaktaki sisteme ulaşmak için gereken güvenli kanalın oluşturulmasında kullanılan SSL bileşenleri, hali hazırda birçok bilgisayarda da bulunan web tarayıcılarının bir parçasıdır (Gereken bileşenler ActiveX veya Java uygulaması şeklinde tarayıcı üzerine yüklenir.). Güvenli bağlantı kurulması için gereken tek yeni bileşen ise, güvenli ağ ile uzaktaki sistem arasında ağ geçidi görevi gören ayarlanmış bir SSL VPN sunucusudur. SSL protokolü, OSI Modelin yedinci katmanında, yani uygulama (application) katmanında çalışır. Bu durum, SSL VPN’in güvenli kaynaklar için bir proxy gibi davranmasına olanak tanır. Sunucu ve istemcinin kimlik doğrulamasının yapılması, iki tarafın da birbirlerini dijital sertifikalar yoluyla tanımladıkları başlangıçtaki tokalaşma rutiniyle gerçekleştirilir. Tokalaşma işlemi esnasında, uzaktan erişim oturumunda gönderilen ve alınan tüm trafiği şifrelemek amacıyla oturum anahtarları oluşturulur. Bir SSL VPN, kimliği doğrulanmış uzaktaki sistem ile güvenli ağdaki istek yapılan kaynak arasında tüm trafiği tutarak, bireysel kullanıcı ile beraber ağdaki bireysel kaynaklara da ince-damarlı kontrol politikaları dikte ettirebilir. Bu durum önemli bir esneklik getirir çünkü artık internet bağlantısı olan her bilgisayar – ev bilgisayarları, müşteriye ait olan bilgisayarlar veya internet kafe bilgisayarları dahi – güvenli uzaktan erişim için kullanılabilir.

IPsec VPN ile SSL VPN arasındaki farklar

İki VPN yönteminin de kendine ait avantajları bulunmaktadır ve aslında hangisi daha iyi sorusuna verilecek olan cevap, sizin kurum ağınızın yapısına ve ihtiyaçlarına göre değişkenlik göstermektedir. Sorulması gereken soru, hangisi daha iyiden ziyade, hangisi benim ağıma daha uygun olmalıdır. Yine de, bazı ek faydalar sunması nedeniyle birçok firma, SSL VPN’e geçiş yapmış durumda.

- Ağ üyeliğine güven

IPsec VPN ağ katmanında çalıştığı için, uzaktaki bilgisayar dahili (internal) bir IP adresi alır ve intranetin bir parçası haline gelir. Bazı uzak kullanıcılar içinse; IPsec VPN tarafından veya güvenli ağın DNS sunucuları tarafından kullanılan IP adresi, var olan IP adresi ile çakışabileceğnden ve DNS sunucuları zaten uzak bilgisayarda kullanımda olduğundan veya VPN için özel portlar gerektiğinden, erişim engellenebilir. Uzak kullanıcının sadece dahili sistemlere erişebilmesini garanti altına almak için özel NAT kurallarına ihtiyaç duyulabilir.

SSL VPN’de ağ adresi çakışması gibi bir durum söz konusu değildir çünkü uzak bilgisayar dahili ağın adresini kullanmaz; bu yüzden uzaktan veya yerelden herhangi bir ek düzenlemeye gitmek gerekmez.

- Kısıtlı erişim alanı

IPsec VPN ile bağlantı kurulduğunda, kimliği doğrulanmış kullanıcı dahili olarak erişebildiği her şeye uzaktan da erişebilir. Kimliği doğrulanmış uzak bilgisayar ile güvenli ağ arasındaki her türlü iletim, filtresiz bir biçimde gerekleştirilir; bu da uzak bilgisayarın ağdaki her şeye ekstra izin gerektirmeden erişebilmesine olanak tanır.

Bahsi geçen bu durum, sadece dahili olarak erişilebilen kaynaklara -kuruma özel bilgilerin tutulduğu sistemlere, hatta CEO’nun ofisindeki yazıcıya dahi- uzaktan erişimi engellemenin kolay bir yolu olmadığı anlamına geliyor. Bununla beraber IPsec VPN, ağınıza güvenli olmayan bir giriş noktası yaratabilir çünkü üzerinde kötü amaçlı yazılım bulunan herhangi bir uzak bilgisayar ağınız için bir tehdit kaynağı haline gelebilir. Tüm bunların sonucu olarak, birçok kurum IPsec kullanımını mümkün olduğunca kısıtlı tutmaya çalışmakta ve yalnızca küçük bir kullanıcının bunu kullanmasına izin vermekte.

IPsec VPN’in sunduğu geniş ve açık erişim imkanlarına karşın; sadece onaylanmış kaynaklar için yalnızca yetkili trafiğe izin veren ve ağdaki diğer dahili kaynaklara kazara kötü amaçlı yazılım bulaşmasını engellemek amacıyla SSL VPN, bir proxy olarak çalışmaktadır. Yetki, sadece güvenli ağa uzaktan erişmek isteyen sisteme değil, belirtilen dahili kaynaklara erişimi önceden belirlenmiş olan kullanıcılara da verilebilir. Bu durum, her uzak kullanıcının aynı erişim kurallarına sahip olmasını önler çünkü sistem yöneticisi her kullanıcı için belirli dahili kaynaklara erişim izni verebilir ve bunu ağ kaynaklarında herhangi bir ayar değişikliğine gitmeden, kolayca yapabilir.

- Destek ve onarım

SSL VPN kullanırken herhangi bir özel VPN istemci yazılımı kullanılmadığından BT çalışanları bir tane daha az yazılıma destek vermek durumunda kalırlar. SSL bileşenleri, tarayıcı bakımının bir parçası şeklinde güncellenir ve gereken her türlü modül dinamik bir şekilde şifreli bir oturumda indirilip kurulur.

Peki, bir kurum VPN özelliği için Forefront Threat Management Gateway mevcutken neden Forefront Unified Access Gateway kullansın?

Basit bir uzaktan erişim ve web üzerinden uygulama paylaşımı için TMG, ISA (Internet Security and Accelerator Server) 2006’da bulunan VPN işlevselliğini NAP ile entegre bir şekilde geliştiriyor ancak TMG, VPN erişimi için SSL VPN kullanmıyor, IPsec VPN kullanıyor. UAG ise, daha sağlam ve güvenli uzaktan erişime ve uygulamalara daha basit erişime ihtiyaç duyan kurumlar için sunulan bir çözüm olarak öne çıkıyor. UAG, VPN erişimi için SSL VPN kullanmasının yanında buna ek olarak DirectAccess desteğine de sahip. Özetlersek, SSL VPN’in avantajlarından yararlanmak isteyen kurumlar için doğru çözüm olarak Forefront Unified Access Gateway ilk sırada yer alıyor.

http://www.mshowto.org/vpn-erisiminde-forefront-tmg-ile-uag-arasindaki-farklar.html

Microsoft Forefront Security 1 - FEP 2010

Neden Forefront Endpoint Protection 2010 FEP Kullanmalıyız ?

Microsoft’un Forefront Client Security (FCS) çözümünün yeni versiyonu olan Forefront Endpoint Protection 2010 (FEP), uç nokta (endpoint) korumasını basitleştirerek ve güçlendirerek, altyapı maliyetlerinin azaltılmasına önemli katkı sağlamaktadır. FEP 2010, merkezden yönetilen bir güvenlik çözümü olup, uç nokta istemcilerini tehditlere karşı korumak için tasarlanmıştır. FEP 2010 ile bilgisayarınızı virüslere, kötü amaçlı yazılımlara (malware), casus yazılımlara (spyware) ve arka planda gizli çalışan uygulamalara (rootkit) karşı koruyabilirsiniz.

FEP 2010 kötü amaçlı yazılımlara karşı koruma (antimalware), güvenlik duvarı yönetimi ve diğer koruma teknolojilerini içerir. Bunun yanında FEP 2010, System Center Configuration Manager ile uyumlu çalışacak şekilde tasarlanmıştır. Bu sayedekullanıcılar, bir yandan istemci koruma yönetiminde verimliliklerini artırırken, bir yandan da dağıtımı (deployment) kolaylaştırıp altyapı yatırımlarını da azaltabilmektedirler. FEP 2010’u System Center Configuration ile uyumlu olarak kullanmak, uç nokta koruması yönetiminde verimi artırmayı mümkün hale getirmiştir. FEP 2010, Branch Office ve Non-Domain-Joined topolojileri de dahil olmak üzere, Configuration Manager’ın tüm topolojilerini destekler. FEP 2010, Windows Client & Server gibi değişik işletim sistemlerine de deploy edilebilir. Uç nokta korumasını yöneten BT profesyonelleri için FEP 2010, uç nokta güvenliği ve konfigürasyonuna birleşik bir bakış açısı sağlar. Kullanıcılar, uç nokta korumasını ve yönetimini birleştirerek; altyapı, lisanslama, yönetim ve personel maliyetlerini azaltabilirler.

FEP 2010, kötü amaçlı yazılımdan korunmada, arka planda gizlice çalışan uygulamaların algılanmasında, kod emülasyonunda ve Dinamik İmza Servisi alanlarında gelişmiş çözümler sunmaktadır. Kod emülasyonu ve Dinamik İmza Servisi, kötü amaçlı yazılımlar ve seçenekler üzerinde gelişmiş denetim sağlar. Tüm bu özelliklerle birlikte ana saldırı önleme(host intrusion prevention) olarak da bilinen davranış izleme (behavior monitoring), dinamik çeviri ve emülasyondan (dynamic translation and emulation) oluşan sıfır-gün koruması (zero day protection) da FEP 2010 içerisinde yeni gelen özelliklerden biridir.

FEP 2010’la gelen yenilikler:

· Uç nokta güvenliği ve güvenlik yönetimi için tek bir konsol.

Configuration Manager, yönetim ve uç nokta güvenliği için tek bir arayüz sağlayarak;karışıklığın azaltılmasına, sorun gidermenin kolaylaşmasına ve raporlamanın basitleşmesine yardımcı olmaktadır.

· Merkezden politika oluşturma.

Yöneticiler, uç nokta ile ilgili tüm politikalarla kuralları oluşturmak ve uygulamak için tek bir merkezi lokasyona sahiptir.

· Kurumsal ölçeklenebilirlik.

Configuration Manager altyapısı kullanılarak; FEP istemcileri ve politikaları, tüm dünya çapında en büyük organizasyonlarda dahi kolayca dağıtılabilir.

· Yüksek derecede hassas, doğru ve etkili tehdit algılama.

FEP 2010, kötü amaçlı yazılmlara ve arka planda gizlice çalışan programlara karşı yüksek oranda koruma sağlar; düşük performanslı etki taramasıyla, çalışanları üretken kılar.

· Önceden bilinmeyen tehditleri algılar.

FEP 2010, daha önceden denetlenmemiş veya bilinmeyen tehditleri tanımlayıp engellemek için, system davranışını izler ve dosya reputasyonu kullanır.

· Ağ tabanlı korumayı iyileştirir.

FEP 2010, Windows Firewall’un açık olduğundan ve ağ-katmanlı tehditlere karşı korumada düzgün çalıştığından emin olur; yöneticilere ise, tüm bu korumaları kurum çapında daha kolay bir şekilde yönetme olanağı sağlar.

· Bulut güncelleştirmelerini dinamik olarak yapar.

Şüpheli dosyalar ve önceden bilinen kötü amaçlı yazılımlar için buluttan güncelleştimeleri alır.

FEP 2010’la gelen önemli faydalar:

FEP 2010;

· Kolaylaştırır.

Uç nokta istemcilerini güvenli kılma ve yönetme anlamında tek bir yönetici deneyimi oluşturur. Tehditlere duyarlı olan uç nokta istemcilerinin belirlenmesini ve sorunların giderilmesini kolaylaştırır.

· Entegre eder.

Uç nokta istemci yönetimi ve güvenliği için tek bir altyapı kullanarak, sahiplik maliyetlerini düşürür. Var olan System Center Configuration Manager agentlarını kullanarak, yüzbinlerce uç nokta istemcisinin kolaylıkla deploy edilmesini sağlar.

· Koruma sağlar.

Windows Firewall ayarlarını yöneterek ağ katmanında aktif koruma sağlarken, bilinen ve bilinmeyen tehditlerin algılanmasında da oldukça başarılı bir performans ortaya koyar.

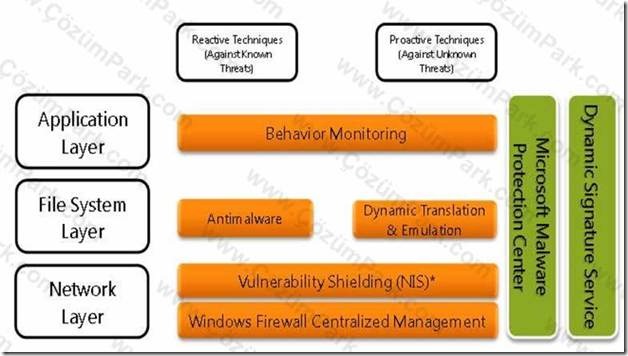

Şu ana kadarki bölümde, FEP 2010’un hangi alanlarda koruma yapabildiğinden bahsettik, ancak korumayı nasıl gerçekleştirdiğinden bahsetmedik. FEP 2010, iki farklı teknikle 3 ayrı katmanda koruma sağlayabilir. FEP 2010, bilinen tehditlere karşı reaktif teknikler, bilinmeyen tehditlere karşı ise proaktifteknikler kullanır. Davranış izleme (behavior monitoring), NIS (Network Inspection System – Ağ Denetim Sistemi) ile dinamik çeviri ve emülasyon (Dynamic Translation & Emulation) proaktif tekniklerden bazılarıdır. NIS, ağ kaynaklarına yöneltilebilecek olan saldırıları algılamak ve önlemek amacıyla, bilinen açıkların imzalarını kullanan, kod çözme tabanlı bir trafik denetleme protokolüdür. NIS’in asıl amacı ve altında yatan asıl değer, açığın ortaya çıkmasıyla açığı kapatacak olan yamanın dağıtılması arasında geçen süre zarfında, bu zaman bir kaç saatten tutun da bir kaç haftaya kadar değişkenlik gösterebilir, güvenlik açığı penceresini kapatmaktır.

Uygulama katmanında, davranış izleme aktif olarak çalışır. Sıradışı bir hareket algılandığında, önceden belirlenmiş olan önlemler devreye girer; proaktif bir şekilde, bilgisayara zarar gelmesi engellenir.

Dosya sistemi katmanında, antimalware ile dinamik çevirme ve emülasyon çalışır. Antimalware, bilinen tehditlere karşı koruma sağlar. Dinamik çeviri ise, gerçek kaynaklara erişebilen kodu (unsafe - güvenilmeyen), sanal kaynaklara erişebilen koda (safe - güvenli) çevirir ve çevirilen programı gerçek bilgisayarda çok hızlı bir şekilde çalıştırır.

Ağ katmanında ise, NIS ve Merkezi Windows Güvenlik Duvarı Yönetimi çalışır. FEP 2010, Windows Güvenlik Duvarı ayarlarını etkin bir şekilde kullanır ve ağdan gelebilecek her türlü tehdide karşı koruma mekanizması oluşturur.

Tüm bu denetimler, her katmanda, Dynamic Signature Service ve Microsoft Malware Protection Center ile de uyumlu bir şekilde çalışır.

İstemci tarafında ise; FEP 2010, istemcilere karmaşıklığı en aza indirgenmiş bir şekide koruma sağlar. Kullanıcıya basit bir arayüz sunarak, kullanıcı etkileşimlerini minimum düzeyde ve anlaşılır tutar, yalnızcagerekli etkileşimleri sağlar. Yönetici merkezli ayar seçenekleri ile FEP 2010, kullanıcı ayarlamalarını kontrol edebilmenin yanında, kullanıcıya merkezi politikaları dikte ettirebilir.

Peki, FEP 2010’u System Center Configuration Manager ile uyumlu çalıştırmak, kullanıcılara ne gibi faydalar sağladı? İlk olarak, daha önce de belirtildiği üzere, FEP 2010 var olan Configuration Manager 2007 altyapısını kullanır; dolayısıyla yeni bir sunucuya ihtiyaç duyulmaz ve entegre olmuş tek bir konsol kullanılır. FEP 2010, System Center Configuration Manager SP2/R2 ve daha üstünü destekler. İkinci bir fayda ise kurulumda ortaya çıkmaktadır. FEP 2010 merkezdeki bilgisayara kurulur ve hiyerarşiyi tüm birincil bilgisayarlara dağıtır. Bunun yanında, kurulum Configuration Manager’ın görevlerini algılar ve FEP’in görevlerini bunlara ekler (Veya bağımsız bir kuruluma izin verir.). Kurulum, otomatik olarak, -FEP dağıtım paketleri, DCM (Desired Configuration Management) dayanakları (baseline) gibi- ek bileşenler yaratır. Son olarak da, kurulum yeni bir raporlama veri tabanı oluşturur.

İşletim sistemi ve ofis uygulamalarındaki başarısını güvenlik alanında da tekrarlamayı arzulayan Microsoft; piyasaya sürmüşolduğu-yeni özellikleriyle, Forefront Client Security’yi bir adım ileriye taşıyan- Forefront Endpoint Protection ile kullanıcılara kullanım ve yönetim kolaylığı sağlamasının yanı sıra; bunlardan daha da önemli olarak kurumlara altyapı, personel, lisanslama ve yönetim maliyetleri anlamında da önemli kazançlar vaad etmektedir. FEP 2010’un Configuration Manager ile uyumlu çalışması, altyapı yatırımını azaltırken; gelişmiş koruma yöntemleriyle de kurumlar için en yüksek performanslı güvenlik çözümünü sunmaktadır.

5 Mart 2010 Cuma

Social Media In Turkey

http://www.thomascrampton.com/turkey/turkey-social-media/

4 Mart 2010 Perşembe

Management for Engineers 1

1) Never say "I don't have enough time" as an excuse, since the time is the most democratic resource on earth.

2) Always develop and show the conceptual and human skills if you want to be promoted in management.

3) Excellent manager should also be a "leader".

4) Never use superlatives if you are not hundred percent sure.

Gulay and Thomas Crampton

1) Gulay said that always give an extra importance on deadlines, "Last minute" things are always more expensive than regular things.

2) Gulay said that while interacting with business environment, never lose your style, create your own style.

3) Gulay talked about networking and said that "Always have targets while building network.".

4) Thomas said that "The future is content!".

5) Thomas talked about entrepreneurship and said that "Go out, start your business and make sure to fail". Namely, learn by failing.

6) Thomas talked about business opportunities and suggested that "Look what works for elsewhere and try it in Turkey", as an easy(?) and not creative(?) way to become an entrepreneur.

7) At the end of the lecture, Thomas clearly stated that "The message: Fail.".

Thanks to Thomas for being with us.

Bunlardan bir tanesi, e-posta iletilerinin, sizin bildiğiniz ve güvendiğiniz bir kişiden veya kurumdan -örneğin bankanızdan hesabınızın kapatılması veya diğer önemli durumlarla ilgili harekete geçmeniz gerektiğini içeren- geliyormuş gibi görünmesini sağlayarak ilgili kurumla ilgili gizli bilgilerinizi paylaşmanız yönünde sizi ikna etme yoluna gidilmesidir.

Bunlardan bir tanesi, e-posta iletilerinin, sizin bildiğiniz ve güvendiğiniz bir kişiden veya kurumdan -örneğin bankanızdan hesabınızın kapatılması veya diğer önemli durumlarla ilgili harekete geçmeniz gerektiğini içeren- geliyormuş gibi görünmesini sağlayarak ilgili kurumla ilgili gizli bilgilerinizi paylaşmanız yönünde sizi ikna etme yoluna gidilmesidir. Nasıl Korunursunuz?

Nasıl Korunursunuz?